Ettercap

| Ettercap

| |

|---|---|

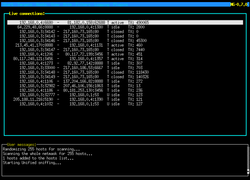

Ettercap im ncurses-Modus | |

| Basisdaten

| |

| Betriebssystem | diverse Unix-Derivate, macOS und Windows |

| Programmiersprache | C |

| Kategorie | Netzwerkanalyse |

| Lizenz | GPL (Freie Software) |

| deutschsprachig | nein |

| ettercap.github.io/ettercap/ | |

Ettercap ist eine freie Software zum Durchführen von Man-in-the-Middle-Angriffen. Es unterstützt Sniffing auf IP- wie auch auf ARP-Basis, Echtzeitkontrolle über Verbindungen selbst in geswitchten Netzwerken, inhaltbezogenes Filtering und aktive wie auch passive Analysen von einzelnen Hosts und ganzen Netzwerken.

Verfügbar ist Ettercap für Linux, die BSD-Derivate, Solaris, macOS wie auch Windows.

Als Benutzerschnittstelle stehen neben der einfachen Konsolenbedienung das NCurses-Frontend und auch ein GTK2-GUI zur Verfügung. Für spezialisierte, zeitintensive und benutzerinteraktionsunabhängige Angriffe besteht ebenfalls die Möglichkeit, Ettercap im sogenannten Daemonmode zu starten, welcher das Programm im Hintergrund laufen lässt und die gewünschten Aktivitäten, angegeben durch Shellparameter, ausführt. Dies ist beispielsweise automatisches Protokollieren ("logging") von Benutzernamen und Passwörtern des gesamten Netzwerkes in eine zentrale Datei (unterstützt unter anderem HTTP, HTTPS, ICQ, POP3, IMAP, SMB, Q3A, Oracle, MySQL, SMTP).

Obwohl es sich offiziell um ein Sicherheits-Programm handelt, wird es im Gegensatz zu manch anderen, ähnlichen Programmen, von vielen Unternehmen als äußerst gefährlich eingestuft. Die Websense Inc. beispielsweise sperrt den Zugang zu der Homepage von Ettercap permanent.

Ettercap lässt sich auch sehr gut in Verbindung mit anderen Sniffern, wie z. B. Wireshark, nutzen: Ettercap leitet den Netzwerkverkehr (z. B. mit ARP-Spoofing) auf die Schnittstelle des Angreifers, der ihn mit Wireshark sniffen und weiterleiten kann.