Blowfish

| Blowfish | |

|---|---|

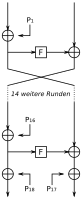

| Feistelnetzwerk von Blowfish | |

| Entwickler | Bruce Schneier |

| Veröffentlicht | 1993 |

| Schlüssellänge | 32–448 Bit (Standard 128 Bit) |

| Blockgröße | 64 Bit |

| Struktur | Feistelchiffre |

| Runden | 16 |

| Beste bekannte Kryptoanalyse | |

| |

Blowfish (deutsch Kugelfisch) ist ein symmetrischer Blockverschlüsselungsalgorithmus, der 1993 von Bruce Schneier entworfen und erstmals im April 1994 in Dr. Dobb’s Journal publiziert wurde. Er wurde gemeinfrei veröffentlicht und nicht patentiert.[1]

Blowfish hat eine feste Blocklänge von 64 Bit, basiert auf einem Feistelnetzwerk und besitzt schlüsselabhängige S-Boxen. Die Schlüssellänge kann 32 Bit bis 448 Bit betragen. Aus diesen Schlüsselbits werden vor Beginn der Ver- oder Entschlüsselung die so genannten Rundenschlüssel P1 bis P18 und die Einträge in den S-Boxen erzeugt, insgesamt 4168 Byte.

Funktionsweise

Die Abbildung zeigt den internen Aufbau von Blowfish. Der 64 Bit breite Klartextblock wird in zwei Hälften Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\displaystyle L_1} und Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\displaystyle R_1} geteilt. In jeder sogenannten Runde, von denen insgesamt 16 durchlaufen werden, wird die linke Hälfte des Datenblocks mit einem vorab berechneten 32 Bit breiten Rundenschlüssel P1 bis P16 XOR-verknüpft, dann das Ergebnis in die Rundenfunktion F eingegeben und deren Ausgabe mit der rechten Hälfte XOR-verknüpft und die Hälften anschließend vertauscht. Am Ende werden noch die beiden Hälften mit den Rundenschlüsseln P17 und P18 XOR-verknüpft:

- Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\displaystyle R_{i+1} = L_i \oplus P_i,}

- Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\displaystyle L_{i+1} = R_i \oplus F(R_{i+1}) \quad (i \; \text{von} \; 1 \; \text{bis} \; 16)}

- Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\displaystyle R_{18} = L_{17} \oplus P_{17}, \; L_{18} = R_{17} \oplus P_{18}}

Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\displaystyle L_{18}} und bilden dann den Schlüsseltextblock. Die Entschlüsselung läuft exakt gleich ab, nur werden dabei alle Rundenschlüssel P1 bis P18 in umgekehrter Reihenfolge verwendet. Das beruht auf der Vertauschbarkeit der XOR-Verknüpfungen. XOR ist sowohl kommutativ als auch assoziativ. Es ist gleich, ob man eine Hälfte des Datenblocks erst mit einem Rundenschlüssel und dann mit der Ausgabe der Funktion F verknüpft oder umgekehrt.

In der Funktion F kommen die schlüsselabhängigen S-Boxen zum Einsatz. Der Eingabewert wird in vier Byte geteilt, mit denen jeweils ein Wert aus einer von vier 8 × 32 Bit S-Boxen ausgelesen wird. Diese Werte werden mittels XOR und Addition modulo verknüpft:

- Fehler beim Parsen (Konvertierungsfehler. Der Server („https://wikimedia.org/api/rest_“) hat berichtet: „Cannot get mml. Server problem.“): {\displaystyle F(x)=\lbrace \lbrack \,S_{1}(x_{24..31})\;+\;S_{2}(x_{16..23})\,\rbrack \;\oplus \;S_{3}(x_{8..15})\,\rbrace \;+\;S_{4}(x_{0..7})} .

Dabei steht Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\displaystyle x_{a..b}\!\,} für die Bits an den Positionen a bis b aus der Binärdarstellung des Wertes x.

Schlüsseleinteilung

Blowfish verwendet 18 Rundenschlüssel Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\displaystyle P_1} bis Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\displaystyle P_{18}} mit je 32 Bit und vier S-Boxen mit je 256 = 28 Einträgen von je 32 Bit. Die Initialisierung der Fehler beim Parsen (MathML mit SVG- oder PNG-Rückgriff (empfohlen für moderne Browser und Barrierefreiheitswerkzeuge): Ungültige Antwort („Math extension cannot connect to Restbase.“) von Server „https://wikimedia.org/api/rest_v1/“:): {\displaystyle P_i} und der S-Boxen erfolgt mit einer fixen Zahlenfolge, die aus der Binärdarstellung der Kreiszahl π abgeleitet wird, um die Anforderungen an eine unverdächtige Konstante zu erfüllen. Die Nachkommastellen von π sind pseudozufällig und unabhängig vom restlichen Blowfish-Algorithmus.[2] Davon ausgehend werden sowohl die Rundenschlüssel als auch die S-Boxen S1 bis S4 schlüsselabhängig verändert.

Dazu wird zuerst der Schlüssel in 32-Bit-Blöcke aufgeteilt. Danach wird jeder Rundenschlüssel mit den 32-Bit-Blöcken des Schlüssels XOR-verknüpft. Dabei wechseln sich die Blöcke des Schlüssels nacheinander ab. Danach wird ein Block mit 64 Nullbits verschlüsselt, unter Verwendung der aktuellen Rundenschlüssel und der wie oben initialisierten S-Boxen. Die linke und rechte Hälfte des entstandenen Schlüsseltextes ersetzen dann den ersten und zweiten Rundenschlüssel. Dann wird der obige Schlüsseltext mit den geänderten Rundenschlüsseln nochmals verschlüsselt, und der dritte und vierte Rundenschlüssel wird ersetzt, usw. Nachdem auf diese Weise alle Rundenschlüssel ersetzt wurden, kommen die Einträge der S-Boxen an die Reihe, wobei auch wieder die jeweils nächste Verschlüsselung mit dem aktuellen Stand der S-Boxen gemacht wird. Es werden also insgesamt 521 Verschlüsselungen durchgeführt, bis die 18 Rundenschlüssel und die 1024 S-Box-Einträge ersetzt sind.

Danach bleiben die Rundenschlüssel und die Werte in den S-Boxen so lange konstant, bis ein neuer Schlüssel gewählt wird.

Als C++-Code:

uint32_t P[18]; // Rundenschlüssel

uint32_t S[4][0x100]; // S-Boxen

uint32_t f (uint32_t x) {

uint32_t h = S[0][x >> 24] + S[1][x >> 16 & 0xff];

return ( h ^ S[2][x >> 8 & 0xff] ) + S[3][x & 0xff];

}

void encrypt (uint32_t & L, uint32_t & R) {

for (int i=0 ; i<16 ; i += 2) {

L ^= P[i];

R ^= f(L);

R ^= P[i+1];

L ^= f(R);

}

L ^= P[16];

R ^= P[17];

swap (L, R);

}

void decrypt (uint32_t & L, uint32_t & R) {

for (int i=16 ; i > 0 ; i -= 2) {

L ^= P[i+1];

R ^= f(L);

R ^= P[i];

L ^= f(R);

}

L ^= P[1];

R ^= P[0];

swap (L, R);

}

void key_schedule (uint8_t key[], int keylen) {

// ...

// Initialisiere P[] und S[][] mittels der Kreiszahl Pi; hier ausgelassen

// Es ist zu beachten, dass Pi in big-endian Reihenfolge eingelesen wird

// ...

int i;

int j=0;

int k;

for (i=0 ; i<18 ; ++i)

{

/* Der Schlüssel wird byteweise gelesen, und */

/* in big-endian Reihenfolge mit P[] verrechnet */

uint32_t tmp = 0;

for (k=0 ; k<4 ; k++)

{

tmp = tmp << 8 | key[j];

if(++j >= keylen) j=0;

}

P[i] ^= tmp;

}

uint32_t L = 0, R = 0;

for (i=0 ; i<18 ; i+=2) {

encrypt (L, R);

P[i] = L; P[i+1] = R;

}

for (i=0 ; i<4 ; ++i)

for (j=0 ; j<0x100 ; j+=2) {

encrypt (L, R);

S[i][j] = L; S[i][j+1] = R;

}

}

Kryptoanalyse und Sicherheit

Es ist kein effizienter Angriff auf die Blowfish-Verschlüsselung mit voller Rundenzahl bekannt. Ein so genannter Sign-Extension-Bug wurde in einer Veröffentlichung des C-Codes gefunden.[3]

Serge Vaudenay fand 1996 einen Known-Plaintext-Angriff, der zum Brechen der Verschlüsselung 28r + 1 bekannte Paare von Klartext und Schlüsseltext benötigt. Der Parameter r bezeichnet die Anzahl der Runden. Zudem entdeckte er eine Klasse von schwachen Schlüsseln, die erkannt und mit nur 24r + 1 Klartext-Paaren gebrochen werden können. Dieser Angriff kann jedoch nicht gegen regulären Blowfish eingesetzt werden, da er die Kenntnis der schlüsselabhängigen S-Boxen voraussetzt.

Vincent Rijmen stellt in seiner Doktorarbeit einen differenziellen Angriff zweiter Ordnung vor, der Blowfish mit höchstens 4 Runden brechen kann. Außer der Brute-Force-Methode ist kein Weg bekannt, den Algorithmus mit 16 Runden zu brechen.[4]

Bruce Schneier merkt an, dass er den neueren Twofish-Algorithmus empfiehlt, obwohl Blowfish noch in breiter Verwendung ist.[5]

Da Blowfish eine Blockgröße von 64 Bit verwendet (AES verwendet 128 Bit Blöcke), ist ein Geburtstagsangriff – vor allem im HTTPS- oder OpenVPN-Kontext – möglich. Im Jahr 2016 zeigte der SWEET32-Angriff, wie ein Geburtstagsangriff genutzt werden kann, um den Klartext wiederherzustellen. Der SWEET32-Angriff funktioniert bei Verschlüsselungsverfahren wie Blowfish, die mit einer Blockgröße von 64 Bit arbeiten.[6]

Beispiele

Im GNU Privacy Guard sind Blowfish und Twofish implementiert und können auf Wunsch aktiviert werden. Das Cryptographic File System (CFS) ist ein auf NFS aufsetzendes verschlüsseltes Dateisystem für UNIX und unterstützt ebenfalls Blowfish. Ein quelloffenes Windows-Programm zum Verschlüsseln von Dateien mittels Blowfish, Twofish und weiteren Algorithmen wie z. B. AES ist Blowfish Advanced CS. Auch im OpenDocument-Datenformat ist Blowfish als Verschlüsselungsmethode aufgeführt. Ab PHP 5.3 ist Blowfish Bestandteil der crypt-Funktion. Blowfish ist ebenfalls in der freien Krypto-Bibliothek OpenSSL implementiert.[7] Die VPN-Software OpenVPN nutzt als symmetrische Komponente standardmäßig ebenfalls Blowfish.[8]

OpenSSH hat in dem Ende 2016 veröffentlichten Release 7.4 die Blowfish-Unterstützung, wie auch viele andere schwache Chiffren, entfernt.[9]

Siehe auch

- Twofish, Nachfolger von Blowfish

- Puffy, the blowfish, Maskottchen der OpenSSH

Literatur

- Vincent Rijmen: Cryptanalysis and design of iterated block ciphers. doctoral dissertation, Oktober 1997.

- Bruce Schneier: Description of a New Variable-Length Key, 64-bit Block Cipher (Blowfish). Fast Software Encryption 1993, S. 191–204, schneier.com.

- Bruce Schneier: The Blowfish Encryption Algorithm – One Year Later. In: Dr. Dobb’s Journal, 20(9), S. 137, September 1995, schneier.com.

- Serge Vaudenay: On the weak keys of Blowfish. In: D. Gollmann (Ed.): Fast Software Encryption (FSE’96), LNCS 1039. Springer-Verlag, 1996, S. 27–32.

Weblinks

- Bruce Schneiers Beschreibung des Algorithmus incl etlicher Sourcecodes

- S-Box und P-Box

- Online Blowfish-Verschlüsselung (PHP oder JavaScript)

- Standard Cryptographic Algorithm Naming zu Blowfish

- Blowfish Advanced CS (Memento vom 19. Februar 2013 im Internet Archive)

Einzelnachweise

- ↑ Schneier on Security: The Blowfish Encryption Algorithm. Abgerufen am 23. Februar 2018.

- ↑ Bruce Schneier: Description of a new variable-length key, 64-bit block cipher (Blowfish). In: FSE 1993 (= Lecture Notes in Computer Science). Band 809. Springer, 1994, S. 201 (schneier.com).

“I chose the digits of pi as the initial subkey table for two reasons: because it is a random sequence not related to the algorithm, and because it could either be stored as part of the algorithm or derived when needed.”

„Ich habe die Ziffern von Pi als Initialisierung der Unterschlüssel aus zwei Gründen gewählt: weil es eine zufällige Folge ohne Bezug zum Algorithmus ist, und weil sie entweder als Teil des Algorithmus gespeichert, oder bei Bedarf berechnet werden kann.“

- ↑ Mike Morgan: Blowfish can be cracked! (Fix included…). Newsgroup sci.crypt

- ↑ Serge Vaudenay: On the Weak Keys of Blowfish (PostScript) 23. August 2006. Abgerufen am 31. Dezember 2007.

- ↑ Dahna McConnachie: Bruce Almighty: Schneier preaches security to Linux faithful. In: Computerworld. S. 3. 27. Dezember 2007. Archiviert vom Original am 5. Oktober 2008. Abgerufen am 31. Dezember 2007: „At this point, though, I’m amazed it’s still being used. If people ask, I recommend Twofish instead.“

- ↑ Karthikeyan Bhargavan, Gaëtan Leurent: On the Practical (In-)Security of 64-bit Block Ciphers — Collision Attacks on HTTP over TLS and OpenVPN. ACM CCS 2016. August 2016.

- ↑ Offizielle OpenSSL-Dokumentation: Blowfish (Memento vom 14. Februar 2014 im Internet Archive)

- ↑ Offizielle OpenVPN-Dokumentation

- ↑ OpenSSH 7.4 Release Notes