DNS Amplification Attack

Die DNS Amplification Attack (deutsch DNS-Verstärkungsangriff) ist ein Denial-of-Service-Angriff, bei dem unter Missbrauch des Domain Name Systems extrem große Datenströme auf den Internetanschluss des Opfers gelenkt werden. Ziel ist es, diesen Internetanschluss zu überlasten, sodass dieser nicht verwendet werden kann, eventuell mit der Absicht, damit einen wirtschaftlichen Schaden zu verursachen.

Ablauf

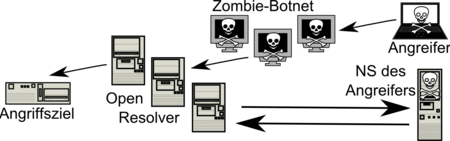

Bei der DNS Amplification Attack wird ausgenutzt, dass Nameserver in bestimmten Fällen auf kurze Anfragepakete mit sehr langen Paketen antworten. Eine 60 Bytes lange Anfrage kann in bestimmten Fällen eine mehr als 3000 Bytes lange Antwort provozieren. Es liegt also ein Verstärkungsfaktor von mehr als 50 vor. Mittels IP-Spoofing wird diese Antwort auf die IP-Adresse des Opfers gelenkt. Sendet ein Angreifer beispielsweise einen konstanten Datenstrom von 100 Megabits pro Sekunde an verschiedene offene Nameserver im Internet, so erzeugen diese bei einem Verstärkungsfaktor von 50 eine Last von 5 Gigabits pro Sekunde beim Opfer. Sollte das Zielsystem IP-Fragmentierung eingeschaltet haben, kommt ein höherer Rechenaufwand zum Zusammensetzen von fragmentierten IP-Paketen hinzu.

DNS Amplification Attacks sind durch die DNS-Erweiterung Extended DNS wesentlich effektiver geworden, da vorher die maximale Länge eines DNS-Pakets 512 Bytes betrug (was einem Verstärkungsfaktor von unter 10 entspricht). In der Praxis werden derartige Angriffe als Distributed-Denial-of-Service-Angriffe durchgeführt, bei denen zahlreiche vom Angreifer kontrollierte PCs von einem bestimmten Zeitpunkt an die DNS-Anfragen absenden. Ein möglicher zusätzlicher Effekt ist die Überlastung der beteiligten Nameserver.

Als verstärkende Nameserver eignen sich offene Resolver, die Anfragen von jeder Quelladresse beantworten. Diese wurden in der Vergangenheit sehr häufig als Verstärkungssysteme verwendet, da sie in großer Zahl zur Verfügung standen, unter anderem da der BIND-Nameserver in seiner Standardkonfiguration als offener Resolver konfiguriert war. Mittlerweile gibt es zwar weiterhin offene Resolver, es werden jedoch zunehmend Resolver auf lokale Adressbereiche beschränkt und können damit nicht für Amplification-Angriffe verwendet werden.

Auch autoritative Nameserver eignen sich als Verstärkungssysteme, sofern man bei ihnen ein großes Antwortpaket auslösen kann. Mit der Einführung von DNSSEC und der damit einhergehenden langen EDNS-Antwortpakete gibt es zunehmend autoritative Nameserver, die als Verstärkungssysteme für den Angreifer attraktiv werden. Da autoritative Nameserver Anfragen aus dem gesamten Internet beantworten sollen, kann keine Zugriffsbeschränkung über IP-Adressbereiche vorgenommen werden. Stattdessen wird Rate Limiting diskutiert und erprobt, wobei es hierbei den Zielkonflikt gibt, möglichst viele Angriffspakete zu filtern, ohne legitime Anfragen zu beeinträchtigen.

Die Anonymisierung des Angriffs erschwert eine wirkungsvolle Abwehr. Für das Opfer sind nur die IP-Adressen der Nameserver sichtbar, nicht aber die des eigentlichen Angreifers. Ein flächendeckender Einsatz von Ingress-Filtern würde einen wirksamen Schutz darstellen, weil dadurch der Eintritt von gespooften IP-Paketen ins Internet verhindert wird. Auch ein Wechsel zum Transmission Control Protocol als Transportprotokoll würde IP-Spoofing und damit Amplification-Angriffe verhindern, allerdings wird diese Lösung mit Verweis auf Performance-Einbußen abgelehnt.

Beispiel

Ein massiver DNS-Amplification-Angriff fand am 15. Februar 2006 statt. Ziel waren drei der 13 DNS Root Nameserver über einen Zeitraum von 20 Minuten, von denen einer nicht erreichbar war und die anderen beiden verlangsamt wurden.[1]

Ein weiterer Angriff fand am 19. März 2013 auf die bekannte Antispam-Organisation spamhaus.org statt. Im konkreten Fall war jede Anfrage etwa 36 Byte lang. Angefragt wurde ein DNS-Zonen-File von rund 3000 Zeichen Länge. Jede Anfrage wurde also von den DNS-Servern fast um den Faktor 100 verstärkt. Cloudflare habe mindestens 30.000 anfragende DNS-Server registriert. Durch die Verteilung auf viele DNS-Server war die Last auf dem einzelnen DNS-Server gering und für dessen Administrator kaum als besonderes Ereignis wahrzunehmen. Die Angreifer haben demzufolge gerade einmal 750 MBit/s abgehende Bandbreite benötigt, um eine durchschnittliche Traffic-Last von 75 GBit/s beim Opfer zu erzeugen.[2]

Einzelnachweise

- ↑ SSAC Advisory SAC008 DNS Distributed Denial of Service (DDoS) Attacks. (PDF; 986 kB) In: ICANN. Mai 2006, abgerufen am 3. April 2012 (englisch).

- ↑ The DDoS That Knocked Spamhaus Offline (And How We Mitigated It). 20. März 2013, abgerufen am 27. März 2013 (englisch).