Benutzer:Schwatzwutz/Vorrat

Vom Artikel evolutionärer Algorithmus entfernt

Kombination verschiedener Generationen

Verschiedene Evolutionäre Algorithmen unterscheiden sich in der Art und Weise, in der Individuen vorheriger Generationen in die Selektion eingebunden werden. Für die Evolutionsstrategien wurde eine Notation entwickelt,[1][2] die auch auf den allgemeinen Fall angewendet werden kann. Danach umfasst eine Elterngeneration Individuen und die darauf folgende Kindergeneration Individuen. Damit sind eine Reihe verschiedener Kombinationen denkbar:

- Jede Population umfasst nur ein Individuum. Aus den Eltern wird ein einzelnes neues Individuum generiert, die Rekombination entfällt bei dieser Methode. Der Nachkomme wird durch Mutation verändert. Mit Hilfe der Bewertungsfunktion wird die Anpassung berechnet. Dann wird der passendere der beiden Individuen in die nächste Generation übernommen (preservative evolutionary algorithm).

- Jede Generation umfasst Individuen. Per Zufall wird ein Elternteil ausgewählt und mit ihm ein Nachkomme gebildet. Nach Bewertung werden die besten Individuen in die folgende Generation übernommen (preservative evolutionary algorithm).

- Jede Generation umfasst Individuen. Aus den Eltern werden Kinder generiert. Die Anpassung von allen Kindern und Eltern wird berechnet und die passendsten (aus Eltern und Kindern) bilden die nächste Generation. Der Quotient wird als Selektionsdruck bezeichnet (preservative evolutionary algorithm).

- ,

- Jede Generation umfasst Individuen. Aus den Eltern werden Kinder generiert, mit . Die Eltern werden gelöscht und spielen für die Bildung der nächsten Generation keine Rolle mehr. Die Anpassung von allen Kindern wird berechnet und die passendsten Individuen bilden die nächste Generation. Bei dieser Methode kann kein Individuum länger als eine Generation überleben, und die Anpassungskurve ist im Gegensatz zur + -Algorithmen nicht monoton steigend (extinctive evolutionary algorithm).

- , , , + + , + , , , +

- Es gibt Populationen mit je Individuen. Die Elternpopulationen erzeugen Kinderpopulationen mit je Individuen und die Kinderpopulationen werden für Generationen isoliert. In jeder der Generationen generiert jede isolierte Population Nachkommen. Die Anpassung wird berechnet, und die angepasstesten der Nachkommen werden in die nächste Generation übernommen. Nach den isolierten Generationen werden der besten Populationen ausgewählt und erzeugen als nächste Elternpopulationen wieder Kinderpopulationen.

- Wie bei + bzw. , -Algorithmen lassen sich auch mit verschachtelten Evolutionsstrategien multimodale Optimierungsprobleme lösen. Die Anwendung verschachtelter ES kann in sehr komplexen multimodalen Optimierungsproblemen (z. B. nichtlinearen Regressionen) erfolgreicher sein als die Anwendung gewöhnlicher Evolutionsstrategien.

- Dieses Verhalten kann als Kombination zwischen Gipfelspringen und Gipfelklettern beschrieben werden.[3] In der Fitnesslandschaft erzeugt ein Start-Punkt z. B. drei Nachkommen, die zufällig verteilt werden. Diese erklimmen dann in der Isolationsphase den jeweils nächsten Gipfel. Nach der Isolationphase werden dann die besten als neue Startpunkte neue Nachkommen erzeugen. Algorithmen mit einem "Reservoir" isolierter Populationen werden auch als elitist evolutionary algorithm bezeichnet.[4]

Beispiel für einen Genetischen Algorithmus

Zur Illustration betrachten wir die Festlegungen eines konkreten Genetischen Algorithmus:

- Sei eine Fitness-Funktion, die wie folgt definiert ist:

- Das Genom eines Individuums sei hier gegeben durch die Variablen der Fitness-Funktion, also die Liste

- Ziel ist es, die Fitness-Funktion zu minimieren, also eine Eingabe zu finden, sodass die Funktion einen möglichst niedrigen Wert zurückliefert.

- Die Rekombination besteht aus einem sogenannten One-Point-Crossover mit 2 Eltern-Genomen, wobei die Eltern aus der alten Population zufällig gewählt werden:

- Eine Position wird zufällig ausgewählt.

- Das Kind-Genom wird aus den beiden Eltern-Genomen zusammengesetzt, indem die vorderen Elemente des Genoms des einen Elternteils mit den hinteren Elementen des Genoms des anderen Elternteils kombiniert werden.

- Sind beispielsweise die Eltern-Genome und sowie , dann ist das Kind-Genom .

- Die Mutation ist für jede Position im Genom eine einfache Addition an dieser Position um eine Zahl . Diese Mutation kommt mit einer Wahrscheinlichkeit von 1 % pro Generationswechsel und Position vor.

- Die Selektion sei wie folgt gegeben: Von der gemeinsamen Population von Eltern und Kindern werden die entsprechend der Fitness-Funktion besten ausgewählt, und zwar so viele, wie es Individuen in der ursprünglichen Eltern-Population gab.

- Die Startpopulation besteht aus 50 Individuen. Jedes Individuum bekommt für jedes seiner Gene eine zufällige Zahl aus zugeordnet.

- Abbruchkriterium: Die Generationenfolge wird abgebrochen, wenn sich über die letzten 10 Generationen der Durchschnitt der Fitness aller Individuen der jeweiligen Population nicht geändert hat.

- Ausgabe des genetischen Algorithmus ist das Genom eines besten Individuums in der letzten Population (die Population zu der Zeit, wann abgebrochen wurde).

Lässt man diesen genetischen Algorithmus laufen, so wird man nach etwa 70 Generationen ein Ergebnis haben, für das gilt: . Dieses Ergebnis ist in diesem konkreten Fall optimal. Man sieht, dass es viele gleichwertige Ergebnisse geben kann, so z. B. oder .

Geschichte der Kryptographie und Kryptoanalyse

Vor der modernen Ära der Kryptographie befasste sich diese ausschließlich mit der Sicherheit von Nachrichten. Mit Verschlüsselung wurde versucht, die Sicherheit in der Kommunikation aufrechtzuerhalten, wie z.B. die von Spionen, Militärs oder Diplomaten. In den letzten Jahrzehnten vergrößerte sich der Aufgabenbereich der Kryptographie um z.B. Integritätsprüfung, die Authentifizierung von Sender/Empfänger, digitale Signaturen, interaktive Beweissysteme und das sogenannte Yaos Millionärsproblem.

Klassische Kryptographie

Die ersten Formen von Geheimschriften benötigten nicht viel mehr als Stift und Papier (bwz. vergleichbare Schreibgeräte und -Medien), da die meisten Menschen nicht lesen konnten. Die wichtigsten klassischen Chiffren waren zum Einen Transpositionschiffren, die die Folge der Buchstaben einer Nachricht neu anordnen (z.B. wird aus 'Hallo Welt' durch simple Transposition 'Ollha Lewt'). Zum Anderen waren es Substitutionschiffren, die systematisch Buchstaben oder Gruppen von Buchstaben durch andere Buchstaben oder Gruppen von Buchstaben ersetzen (z.B. wird aus 'Hallo Welt' durch ersetzen jedes Buchstabens durch den auf ihn im lateinischen Alphabet folgenden 'Ibmmn Xfmu'). Einfache Formen beider Verfahren bedeuteten nur geringe Geheimhaltung vor neugierigen Gegnern. Eine der ersten Substitutionschiffren war die Caesar-Chiffre, in der jeder Buchstabe des Klartextes um eine bestimmte Stellenanzahl im Alphabet gerückt wird, sodass er eine neue Entsprechung erhält. Sie wurde nach Julius Caesar bennant, der von sich sagte, diese mit der Stellenanzahl drei, wie bei dem EXCESS-3 Code in der boolschen Algebra, benutzt zu haben, um mit seinen Generälen während militärischer Auseinandersetzungen zu kommunizieren. Ebenfalls gibt es Aufzeichnungen über zahlreiche frühe hebräische Chiffren. Die frühste bekannte Form von Kryptographie stellt ein in einen Stein eingemeißelter Text in Ägypten (ca. 1900 v. Chr.), der aber vielleicht nur zum Amusement der belesenen Nachwelt gedacht war. Die nächst älteste Form sind Backrezepte aus Mesopotamien. Außerdem wird die Kryptographie in der Kama Sutra für Geliebte empfohlen, um sicher zu kommunizieren.[5]

Auch den Griechen der Antike wurde nachgesagt, Chiffren zu besitzen (z.B. die Skytale, eine Transpositionschiffre des Spartanischen Militärs).[6] Stenographie (das Geheimhalten sogar der Existenz einer Nachricht) wurde ebenfalls in der Antike entwickelt. Ein frühes Beispiel hierfür ist von Herodot bekannt, der eine Nachricht auf die Kopfhaut eines rasierten Sklaven schrieb und sie durch das Nachwachsen der Haare geheimhielt.[7] Eine andere griechische Methode wurde von Polybios entwickelt und heißt, nach ihm benannt, Polybios Quadrat. Modernere Beispiele der Stenographie schließen das Benutzen von Geheimtinte, Mikropunkten und digitalen Wasserzeichen ein. Geheimtexte, die von einer klassischen Chiffre (und auch bei einigen modernen Chiffre) hergestellt werden, geben immer statistische Informationen über den Klartext preis, was oft genutzt werden kann, um die Chiffre zu brechen. Nach der Entdeckung der Häufigkeitsanalyse, wahrscheinlich von dem arabischen Mathematiker und Universalgelehrten Al-Kindi im 9. Jahrhundert, waren nahezu alle Chiffren brechbar durch einen informierten Angreifer. Trotzdem genießen jene klassischen Chiffren heute immer noch große Popularität, aber meist als Puzzles (sieh auch: Kryptogram). Al-Kindi schrieb ein Buch über Kryptographie mit dem Titel Risalah fi Istikhraj al-Mu'amma (Manuskript über das Entschlüsseln von kryptographischen Nachrichten), in dem er die ersten kryptoanalytischen Techniken beschreibt, auch einiger für polyalphabetische Substitutionschiffren.[8][9]

Mehr oder weniger alle Chiffren verblieben gegenüber der Kryptoanalyse aufgrund der Häufigkeitsanlayse verwundbar, bis zur Entwicklung der polyalphabetischen Chiffren (höchstwahrscheinlich durch Leon Battista Alberti um das Jahr 1467, auch wenn es Hinweise darauf gibt, dass sie bereits Al-Kindi bekannt waren).[9] Albertis Erfindung bestand darin, verschiedene Chiffren (Substitutions Chiffren) für verschiedene Teile der Nachricht zu nutzen (im Extremfall vielleicht sogar für jeden einzelnen Buchstaben). Darüber hinaus erfand er auch etwas, was vielleicht die erste automatische Chiffre darstellte, ein Rad, das die Implementierung eines Teils seiner Erfindung realisierte. In der polyalphabetischen Vigenère-Chiffre wird für die Verschlüsselung ein Codewort benutzt, dass die Substitution der Buchstaben vom jeweiligen Buchstaben dieses Codeworts abhängig macht. In der Mitt des 19. Jahrhunderts zeigte Charles Babbage, dass polyalphabetische Chiffren dieses Typs teilweise anfällig gegenüber der Häufigkeitsanalyse verblieben.[7]

Obwohl die Häufigkeitsanalyse ein mächtiges und allgemein anwendbares Mittel gegen viele Kryptosysteme ist, wurde die Verschlüsselung noch oft effektiv in der Praxis eingesetzt;viele Möchtegern Kryptoanalytiker kannten die Methode nicht. Um das System ohne Häufigkeitsanalyse zu brechen, war Wissen über die Chiffre oder den benutzten Schlüssel notwendig, daher waren Spionage, Diebstahl oder Überläufe für die kryptoanalytisch nicht belesenen attraktiv. Schließlich wurde im 19. Jahrhundert erkannt, dass die Sicherheit eines Kryptosystems kein praktischer oder sicherer Schutz für eine Nachricht ist, darüber hinaus sollte die Nachricht sogar dann sicher sein, wenn der Gegner die Algorithmen des Systems komplett versteht. Die Geheimhaltung der Nachricht sollte beim dem Versuch, es zu brechen, nur von der Sicherheit des Schlüssels abhängen. Dieses fundamentale Prinzip wurde erstmals explizit 1883 von Auguste Kerckhoffs formuliert und wird allgemein Kerkoffs' Prinzip genannt. Direkter formulierte es Claude Shannon, Erfinder der Informationstheorie und Begründer der theoretischen Kryptographie, mit seiner Maxime The enemy knows the system (deutsch: Der Feind kennt das System).

Einzelnachweise

- ↑ Frank Hoffmeister and Thomas Bäck. Genetic algorithms and evolution strategies – similarities and differences. In PPSN I: Proceedings of the 1st Workshop on Parallel Problem Solving from Nature, pages 455–469, 1990. Published 1991.

- ↑ Thomas Bäck and Hans-Paul Schwefel. An overview of evolutionary algorithms for parameter optimization. Evolutionary Computation, 1(1):1–23, Spring 1993. ISSN:1063-6560.

- ↑ http://www.bionik.tu-berlin.de/institut/s2mulmo.html

- ↑ Marco Laumanns, Eckart Zitzler, and Lothar Thiele. A unified model for multi-objective evolutionary algorithms with elitism. In Proceedings of the 2000 Congress on Evolutionary Computation CEC00, pages 46–53, 2000.

- ↑ Kama Sutra, Sir Richard F. Burton, translator, Part I, Chapter III, 44th and 45th arts.

- ↑ V. V. I︠A︡shchenko (2002). "Cryptography: an introduction". AMS Bookstore. p.6. ISBN 0-8218-2986-6

- ↑ a b David Kahn, The Codebreakers, 1967, ISBN 0-684-83130-9.

- ↑ Simon Singh, The Code Book, pp. 14-20

- ↑ a b Ibrahim A. Al-Kadi (April 1992), "The origins of cryptology: The Arab contributions”, Cryptologia 16 (2): 97–126

West Wycombe Park

Der West Wycombe Park ist ein Landhaus nahe dem Dorfe West Wycombe in Buckinghamshire, England. Gebaut zwischen 1740 und 1800, wurde es als Lustschloss für den freizügigen Sir Francis Dashwood entworfen. Der Grundriss des Hauses ist ein langes Rechteck, die vier Fassaden sind theatralisch mit Giebeln und Säulen verziert. Das Haus beschreibt den gesamten Ablauf der britischen Architektur im 18. Jahrhundert vom eigenwilligen Palladianismus bis zum Klassizismus, obwohl es Anomalien in der Bauweise architektonisch einzigartig machen. Das Herrenhaus ist innerhalb eines landschafltichen Parks gelegen, es enthält viele kleine Tempel und Follys, die Anhängsel des größeren Tempels, des Hauses, darstellen.

1943 übergab Sir John Dashwood das Haus, das in die Liste der bedeutungsvollsten architektonischen Werke des Vereinigten Königreiches aufgenommen wurde[1], der nationalen Treuhänderschaft, The National Trust, was ihm von seinem Erben verübelt wurde.[2] Dashwood behielt den Hausrat, von er viel verkaufte; nach seinem Tod wurde das Haus durch finanziellen Aufwand seines Sohnes, Francis Dashwood, restauriert. Heute gehört das Bauwerk der National Trust und Sir Edward Dashwood wohnt dort mit seiner Familie. In den Sommermonaten ist es für die Öffentlichkeit zugänglich, ein Ort für zivile Heiraten und Unterhaltung, die seine Instandhaltung fördern.

Einzelnachweise

- ↑ Vorlage:IoEentry

- ↑ Knox p 62.

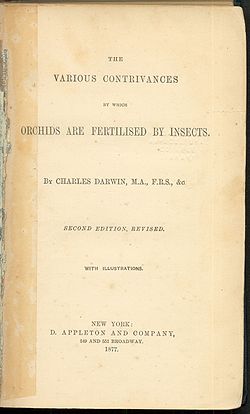

Befruchtung der Orchideen

Befruchtung der Orchideen (engl.: Fertilisation of Orchids) ist ein am 15. Mai 1862 erstmals veröffentlichtes Werk des britischen Evolutionsbiologen Charles Darwin. Es wurde unter dem Namen Über die Einrichtungen zur Befruchtung Britischer und ausländischer Orchideen durch Insekten und über die günstigen Erfolge der Wechselbefruchtung (englisch: "On the various contrivances by which British and foreign orchids are fertilised by insects, and on the good effects of intercrossing" veröffentlicht. In seinem vorigen Buch, Die Entstehung der Arten, beschrieb er die evolutionären Wecheslwirkungen zwischen Insekten und den Pflanzen, die sie befruchten, nur kurz. Feldstudien und praktische wissenschaftliche Untersuchungen, die anfangs eine Erholung für Darwin darstellten, eine Befreiung von den Strapazen des langen Schreibens, entwickelten sich zu erfreulichen und fesselnden Experimenten. Unterstützt in seiner Arbeit durch Familie, Freunde und einen großen Kreis von Briefkorrespondenten in Britannien und der ganzen Welt, nutzte Darwin eine zeitgenössischen Trend aus, exotische Orchideen zu pflanzen.

Das Buch war seine erste Demonstration der Kraft der natürlichen Auslese und erklärte, wie komplex die Auswirkungen von ökologischen Prozessen auf die Koevolution von Orchideen und Insekten sind. Oft wird das Buch als Grundlage für alle modernen Arbeiten über Koevolution und extreme Anpassung gesehen, es beeinflusste Botaniker und erweckte die verworfene Idee wieder zum Leben, dass Insekten eine Rolle in der Bestäubung von Blüten spielen könnten. Es hatte neue Forschungsgebiete zur Folge, die sich mit der Bestäubung in direkter Beziehung zu Darwins Ideen der Evolution befassten und unterstützte die These, dass natürliche Auslese durch die Gewinne der Fremdbestäubung zu Artenvielfalt führt. Auch wenn das Interesse der Öffentlichkeit und die Verkaufszahlen des Buchs gering waren, etablierte es Darwins Ruf als führenden Botaniker. Es war das erste einer Serie von Büchern über seine innovativen Untersuchungen über Pflanzen.

Das Buch beschreibt, wie die Beziehung zwischen Insekten und Orchideen komplexe und schöne Blütenformen schafft, die die natürliche Theologie auf einen großen Gestalter zurückführt. Indem er zeigte, wie praktische Anpassungen sich von geringfügigen Änderungen in den Blüten der Pflanzen zu neuen Zwecken entwickeln, trat Darwin der vorherrschenden Ansicht entgegen, schöne Lebensformen seien das Handwerk eines Schöpfers. Darwins akribische Beobachtungen, Experimente und detaillierten Sezierungen der Blüten, erklärten zuvor nicht bekannte Zusammenhänge, wie das Rätsel um die Orchideen der Gattung Catasetum, von denen gedacht wurde, sie besäßen die Blüten verschiedener Spezien auf ein und der selben Pflanzen und trafen Empirie prüfbare Thesen. Seine These, dass der 40 cm lange Lippensporn der Angraecum sesquipedale bedeutete, dass es einen Falter mit gleich langem Saugrüssel geben müssen, war zu dieser Zeit sehr umstritten, wurde aber 1905 durch den Fund des Xanthopan morgani praedicta in Madagaskar bestätigt.

Hintergrund

Charles Darwin wuchs mit einem Interesse an Naturgeschichte auf und als Schüler an der University of Cambridge wurde er Schüler und naher Freund des Professors für Botanik John Stevens Henslow. In dem Jahr, in dem er sein Studium beendete, bekam er eine Anstellung als Naturforscher und Geologe für die zweite Reise der HMS Beagle, die fünf Jahre dauerte. Bis er im Oktober 1836 zurückkehrte, hegte er Zweifel an dem Lehrsatz, dass Spezien unveränderlich seien. Über Monate informierten ihn Experten, dass die Proben, die er gesammelt hatte, nicht bloß Varietäten sondern verschiedene Spezien seien und was er sah, inspirierte ihn 1838 zum Anfang seiner Theorie der natürlichen Auslese.

Pay to Play

Pay to Play (aus dem Englischen: 'Zahlen, um zu Spielen') ist ein Ausdruck, der genutzt, um verschiedene Situationen zu beschreiben, in denen Geld gegen Dienstleistungen oder [[Privileg]ien getauscht wird. Die gängige Bedeutung aller Formen des Ausdrucks ist, dass jemand Zahlen muss, "um in das Spiel zu gelangen", wobei die Analogie (Rhetorik) zum Sport gebraucht wird. [1]

Politik

- 'Siehe auch: quid pro quo'

In der Politik bezieht sich Pay to Play auf ein System, in dem jemand zahlt oder zahlen muss, um zum Player (Spieler) zu werden, ähnlich wie das Prinzip Payola in der Musikindustrie. Gewöhnlich betreibt der Zahler (ein Individuum, ein Geschäft oder eine Organisation) Parteifinanzierung und erhält politische oder finanzielle Gegenleistungen, Einfluss oder Legeslatur[2][3], politische Berufungen oder Benennungen[4][5], speziellen Zugang[6] oder andere Vergünstigungen. Die Beiträge sind auch manchmal ohne Profit gereichen einer dritten Partei, wie z.B. einem Familienmitglied eines Regierungsbeamten, zum Nutzen.[7]

Dieser Ausdruck, fast immer als Kritik verwandt wird, beschreibt auch die steigenden Kosten von Wahlen, so zu sagen den "Eintrittspreis", um überhaupt antreten zu können[8] und die Sorge "dass ein Kandidat seine Gegner austechen kann und im Eigentlichen die Wahl kaufen."[9]

Während die direkte Parteifinanzierung für Gegenleistungen die sichtbarste Form des Pay to Play in der Politik darstellt, ist das größere Bedenken von Kritikern die zentrale Rolle des Geldes in der Politik und sein Einfluss auf Beschaffenheit und Politik der Regierung.[10][11] Daher erlangen die, die den Preis für Zugeständnisse zahlen können, Zugang zu Macht, im Gegensatz zu denen, nicht zahlen können oder wollen: "bestimmten Leuten Vorteile geben, da sie ihrer Partei gespendet haben, die andere nicht bekommen". [12] Kritiker bezeichnen dies als Verbrechen, da "politische Finanzmittelbeschaffung in keiner Beziehung zu politischem Vorzug stehen sollte."[13]

Musik

- 'Hauptartikel: Payola

Pay to Play beschreibt ebenfalls die Bestechung von Disk-Jockeys und Programm-Redakteuren, um die Popularität eines Liedes anzukurbeln und gegebenfalls von dem resultierenden Ping-Pong Effekt zu profitieren.

- ↑ Terry Golway, Nothing Innocent About Pay-to-Play, The New York Observer, Aug. 26, 2001.

- ↑ J. Nesmith, Execs Pay to Play with GOP, CommonDreams.org NewsCenter, Jan. 7, 2004, retrieved 2007-12-12.

- ↑ Chicago's Pay-to-Play Zoning (linking to series of articles from Chicago Tribune), retrieved 2008-01-30.

- ↑ L. Riscalla, Pilot shows way to end pay to play, Home News Tribune, Nov. 1, 2005, reprinted by Common Cause at www.commoncause.org, retrieved 2008-01-31.

- ↑ Pay-to-Play, Fletcher-Style, Bluegrassreport.org, February 27, 2007, retrieved 2008-01-31.

- ↑ Governor Giving Carte Blanche, Special Access to Major Donors: Pay-to-Play Abuses Aimed at Derailing Public Employee Unions, Jun. 6, 2005.

- ↑ Stacy St. Clair: Criminal Complaint Reveals Extent of Gov. Blagojevich's 'Pay-for-Play' Scheme. In: Los Angeles Times, 11. Dezember 2008. Abgerufen am 23. Dezember 2008.

- ↑ Mori Dinauer, Pay to Play, The American Prospect, Jan. 23, 2008, retrieved 2008-01-31.

- ↑ M. Schmitt, New America Foundation, Pay to Play: Why a Billion-Dollar Election Isn't a Bad Thing, The New Republic Online, Mar. 16, 2007.

- ↑ C. Canary and E. Wojcicki, Dollarocracy: Pay-to-play culture still has a chokehold on Illinois politics, Illinois Issues, May 2007.

- ↑ Clean Money, Clean Elections.

- ↑ Jonathan Fine, president of Preservation Chicago, quoted in D. Mihalopoulos, R. Becker, & D. Little, Neighborhoods for Sale: How cash, clout transform Chicago neighborhoods, Chicago Tribune, January 27, 2008, retrieved 2008-01-31.

- ↑ J. Rood, On Heels of 9/11, Clinton Fundraiser Raises Eyebrows, ABC News: The Blotter (quoting Danielle Brian, executive director of the Project on Government Oversight).

![{\displaystyle \left[-50,50\right]\cap \mathbb {Z} }](https://wikimedia.org/api/rest_v1/media/math/render/svg/34571a2027197b1998e2f27c07657c9556823b5f)